微軟Windows最新的一款文件病毒,勒索蠕蟲病毒WannaCry現大已經變種,變成了WannaCry2.0,它的傳播速度非常快,想要防止被傳染需要立即進行處理,小編這里附上360推出的勒索蠕蟲病毒查殺恢復工具,可以幫你有效解決勒索蠕蟲病毒的傳播。

勒索蠕蟲病毒查殺恢復工具使用教程

1、首先安裝360安全衛(wèi)士,選擇漏洞修復,打好安全補丁,預防再次被攻擊

2.使用360木馬查殺功能,清除全部木馬,防止反復感染。

3.下載使用“360勒索蠕蟲病毒文件恢復工具”恢復被加密的文件

選擇加密文件所在驅動器

掃描后,選擇要恢復的文件

強烈建議您選擇把恢復的文件保存在干凈的移動硬盤或U盤上

本工具的文件恢復成功率會受到文件數量、時間、磁盤操作情況等因素影響。一般來說,中毒后越早恢復,成功的幾率越高。

什么是蠕蟲病毒?

Onion、WNCRY兩類敲詐者病毒變種在全國乃至全世界大范圍內出現爆發(fā)態(tài)勢,大量個人和企業(yè)、機構用戶中招。

與以往不同的是,這次的新變種病毒添加了NSA(美國國家安全局)黑客工具包中的“永恒之藍”0day漏洞利用,通過445端口(文件共享)在內網進行蠕蟲式感染傳播,沒有安裝安全軟件或及時更新系統(tǒng)補丁的其他內網用戶就極有可能被動感染,所以目前感染用戶主要集中在企業(yè)、高校等內網環(huán)境下。

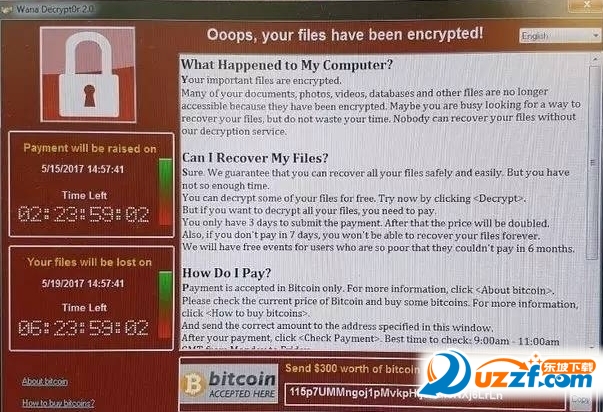

一旦感染該蠕蟲病毒變種,系統(tǒng)重要資料文件就會被加密,并勒索高額的比特幣贖金,折合人民幣2000-50000元不等。

從目前監(jiān)控到的情況來看,全網已經有數萬用戶感染,QQ、微博等社交平臺上也是哀鴻遍野,后續(xù)威脅也不容小覷。敲詐勒索病毒+遠程執(zhí)行漏洞蠕蟲傳播的組合致使危險度劇增,對近期國內的網絡安全形勢一次的嚴峻考驗。

事發(fā)后,微軟和各大安全公司都第一時間跟進,更新旗下安全軟件。金山毒霸也特別針對本次敲詐者蠕蟲,給出了詳細的安全防御方案、傳播分析,以及其他安全建議。

我們也匯總了所有Windows系統(tǒng)版本的補丁,請大家務必盡快安裝更新。

怎么傳染的?

本輪敲詐者蠕蟲病毒傳播主要包括Onion、WNCRY兩大家族變種,首先在英國、俄羅斯等多個國家爆發(fā),有多家企業(yè)、醫(yī)療機構的系統(tǒng)中招,損失非常慘重。

安全機構全球監(jiān)測已經發(fā)現目前多達74個國家遭遇本次敲詐者蠕蟲攻擊。

從5月12日開始,國內的感染傳播量也開始急劇增加,在多個高校和企業(yè)內部集中爆發(fā)并且愈演愈烈。

全球74個國家遭遇Onion、WNCRY敲詐者蠕蟲感染攻擊

24小時內監(jiān)測到的WNCRY敲詐者蠕蟲攻擊次數超過10W+

本次感染急劇爆發(fā)的主要原因在于其傳播過程中使用了前段時間泄漏的美國國家安全局(NSA)黑客工具包中的“永恒之藍”漏洞(微軟3月份已經發(fā)布補丁,漏洞編號MS17-010)。

和歷史上的“震蕩波”、“沖擊波”等大規(guī)模蠕蟲感染類似,本次傳播攻擊利用的“永恒之藍”漏洞可以通過445端口直接遠程攻擊目標主機,傳播感染速度非常快。

雖然國內部分網絡運營商已經屏蔽掉個人用戶的445網絡端口,但是在教育網、部分運行商的大局域網、校園企業(yè)內網依舊存在大量暴漏的攻擊目標。

對于企業(yè)來說尤其嚴重,一旦內部的關鍵服務器系統(tǒng)遭遇攻擊,帶來的損失不可估量。

從檢測到反饋情況看,國內多個高校都集中爆發(fā)了感染傳播事件,甚至包括機場航班信息、加油站等終端系統(tǒng)遭受影響,預計近期由本次敲詐者蠕蟲病毒造成的影響會進一步加劇。

全國各地的高校內網的敲詐者蠕蟲感染攻擊爆發(fā)。

應急處理方法

網絡層面

目前利用漏洞進行攻擊傳播的蠕蟲開始泛濫,強烈建議網絡管理員在網絡邊界的防火墻上阻斷445 端口的訪問,如果邊界上有IPS 和360 新一代智慧防火墻之類的設備,請升級設備的檢測規(guī)則到最新版本并設置相應漏洞攻擊的阻斷,直到確認網內的電腦已經安裝了MS07-010補丁或關閉了Server服務。

終端層面

暫時關閉Server服務。

檢查系統(tǒng)是否開啟Server服務:

1、打開開始按鈕,點擊運行,輸入cmd,點擊確定

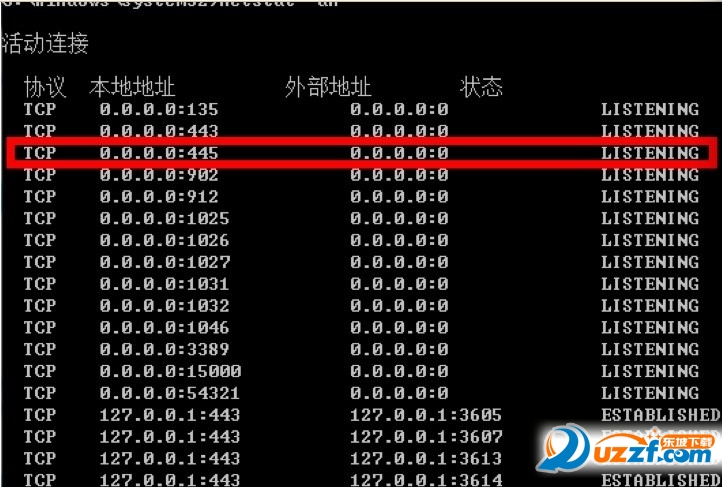

2、輸入命令:netstat -an 回車

3、查看結果中是否還有445端口

如果發(fā)現445端口開放,需要關閉Server服務,以Win7系統(tǒng)為例,操作步驟如下:

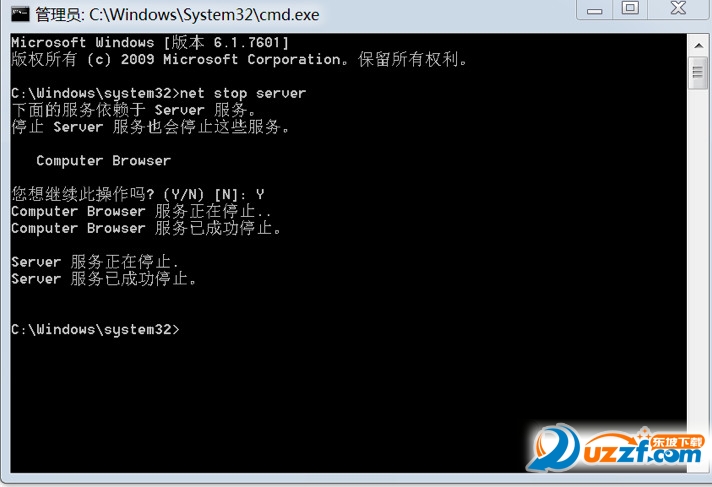

點擊開始按鈕,在搜索框中輸入cmd ,右鍵點擊菜單上面出現的cmd圖標,選擇以管理員身份運行,在出來的cmd 窗口中執(zhí)行“net stop server”命令,會話如下圖:

感染處理

對于已經感染勒索蠕蟲的機器建議隔離處置。

根治方法

對于Win7及以上版本的操作系統(tǒng),目前微軟已發(fā)布補丁MS17-010修復了“永恒之藍”攻擊的系統(tǒng)漏洞,請立即電腦安裝此補丁。出于基于權限最小化的安全實踐,建議用戶關閉并非必需使用的Server服務,操作方法見應急處置方法節(jié)。

對于Windows XP、2003等微軟已不再提供安全更新的機器,推薦使用360“NSA武器庫免疫工具”檢測系統(tǒng)是否存在漏洞,并關閉受到漏洞影響的端口,以避免遭到勒索蠕蟲病毒的侵害。免疫工具下載地址:http://dl.360safe.com/nsa/nsatool.exe 。這些老操作系統(tǒng)的機器建議加入淘汰替換隊列,盡快進行升級。

恢復階段

建議針對重要業(yè)務系統(tǒng)立即進行數據備份,針對重要業(yè)務終端進行系統(tǒng)鏡像,制作足夠的系統(tǒng)恢復盤或者設備進行替換。

馬保國殺毒衛(wèi)士1.0綠色版

馬保國殺毒衛(wèi)士1.0綠色版

云南農村信用網銀助手2.0.15.709官方版

云南農村信用網銀助手2.0.15.709官方版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

Avast Pro Antivirus18.5.2342 簡體中文高級版

Avast Pro Antivirus18.5.2342 簡體中文高級版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

Xshell后門查殺工具1.0 免費版

Xshell后門查殺工具1.0 免費版

Allcry解密工具1.0.0.1 免費版

Allcry解密工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

ESET工作站防護高級版6.6.2078.5中文正式版

ESET工作站防護高級版6.6.2078.5中文正式版

3DMax病毒查殺腳本1.0 綠色免費版

3DMax病毒查殺腳本1.0 綠色免費版

Max殺毒衛(wèi)士1.81 官方版

Max殺毒衛(wèi)士1.81 官方版

3dmax病毒清理大師1.0 官方版

3dmax病毒清理大師1.0 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

360 Skygofree惡意軟件查殺工具最新免費版

360 Skygofree惡意軟件查殺工具最新免費版

360殺毒離線升級包171026安裝版最新版

360殺毒離線升級包171026安裝版最新版

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

BadRabbit勒索病毒查殺工具360最新版

BadRabbit勒索病毒查殺工具360最新版

Bad Rabbit勒索病毒360防護版安全版

Bad Rabbit勒索病毒360防護版安全版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

金山毒霸電腦版15.2023.2.4.061900.1335 官方版

金山毒霸電腦版15.2023.2.4.061900.1335 官方版

瑞星殺毒軟件V17官方版25.0.9.32 免費版

瑞星殺毒軟件V17官方版25.0.9.32 免費版

江民速智版殺毒軟件V19免費版

江民速智版殺毒軟件V19免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

火絨互聯(lián)網安全軟件5.0.25.8 官方版

火絨互聯(lián)網安全軟件5.0.25.8 官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

360安全衛(wèi)士U盤病毒專殺工具2.1 免費版

360安全衛(wèi)士U盤病毒專殺工具2.1 免費版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

360殺毒正式版5.0.0.8160 官方版64位

360殺毒正式版5.0.0.8160 官方版64位

U盤殺毒專家(USBKiller)3.22 官方單機版

U盤殺毒專家(USBKiller)3.22 官方單機版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

熊貓燒香病毒專家V1.0 綠色中文版

熊貓燒香病毒專家V1.0 綠色中文版 u盤病毒專殺工具usbcleanerV6.0中文綠色免費

u盤病毒專殺工具usbcleanerV6.0中文綠色免費 srv病毒專殺工具(Symantec Ramnit Removal

srv病毒專殺工具(Symantec Ramnit Removal  Linux版360安全衛(wèi)士3.0.0.71 官網正式版

Linux版360安全衛(wèi)士3.0.0.71 官網正式版 360殺毒軟件7.0.0.1030 官方版【32&64】

360殺毒軟件7.0.0.1030 官方版【32&64】 arp病毒檢測工具(ARP Detect)v1.0 綠色版

arp病毒檢測工具(ARP Detect)v1.0 綠色版 360殺毒4.0.0.4033 單文件綠色版

360殺毒4.0.0.4033 單文件綠色版 mydocument病毒查殺軟件1.0 最新版

mydocument病毒查殺軟件1.0 最新版