給大家介紹一個專門針對ARP防御的工具,用于檢測內網中處于混雜模式下的機器,對于追蹤ARP攻擊源非常有效。

ARP攻擊在局域網中很常見,對于被攻擊的終端會出現IP地址沖突等問題,如果網關已經綁定了IP和MAC地址,查詢起來還容易一些,否則在漫漫局域網主機中尋找攻擊自己的黑手,的確有困難。

一般我們采取安裝防火墻來查找攻擊元兇,現在利用ARP detect可以直接找到攻擊者以及可能參與攻擊的對象。

實戰操作:

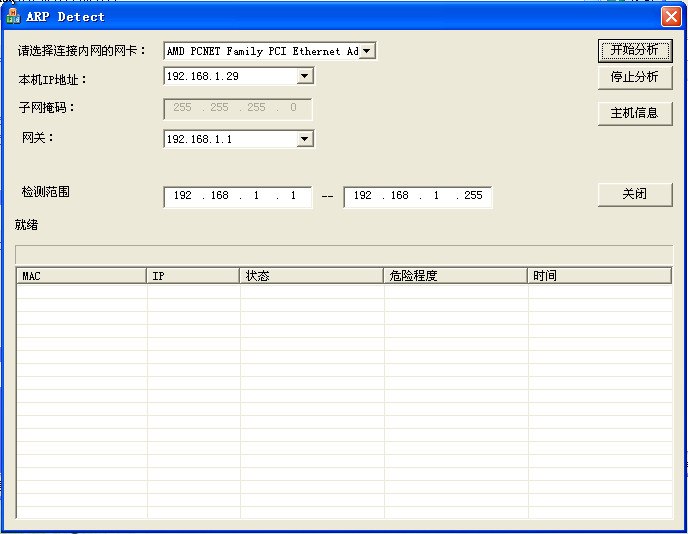

ARP detect默認啟動后會自動識別網絡參數,當然用戶還是有必要進行深入設置。首先要選擇好參與內網連接的網卡,這點非常重要,因為以后所有的嗅探工作都是基于選擇的網卡進行的。然后檢查IP地址、網關等參數。

需要提醒用戶的是,檢測范圍根據網絡內IP分布情況來設置,如果IP段不清楚,可以通過CMD下的ipconfig來查看網關和本機地址。不要加入過多無效IP,否則影響后期掃描工作。

一切就緒開始掃描,最終結果會在列表中顯示。

接下來的工作就簡單多了,讓網絡管理員多多注意結果中的可疑IP,精確打擊目標。

當然我們介紹的方法對于尋找ARP的元兇有幫助,但如果希望杜絕ARP攻擊,綁定IP和MAC是一個不錯的選擇。

- PC官方版

- 安卓官方手機版

- IOS官方手機版

馬保國殺毒衛士1.0綠色版

馬保國殺毒衛士1.0綠色版

云南農村信用網銀助手2.0.15.709官方版

云南農村信用網銀助手2.0.15.709官方版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

Avast Pro Antivirus18.5.2342 簡體中文高級版

Avast Pro Antivirus18.5.2342 簡體中文高級版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

Xshell后門查殺工具1.0 免費版

Xshell后門查殺工具1.0 免費版

Allcry解密工具1.0.0.1 免費版

Allcry解密工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

ESET工作站防護高級版6.6.2078.5中文正式版

ESET工作站防護高級版6.6.2078.5中文正式版

3DMax病毒查殺腳本1.0 綠色免費版

3DMax病毒查殺腳本1.0 綠色免費版

Max殺毒衛士1.81 官方版

Max殺毒衛士1.81 官方版

3dmax病毒清理大師1.0 官方版

3dmax病毒清理大師1.0 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

360 Skygofree惡意軟件查殺工具最新免費版

360 Skygofree惡意軟件查殺工具最新免費版

360殺毒離線升級包171026安裝版最新版

360殺毒離線升級包171026安裝版最新版

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

BadRabbit勒索病毒查殺工具360最新版

BadRabbit勒索病毒查殺工具360最新版

Bad Rabbit勒索病毒360防護版安全版

Bad Rabbit勒索病毒360防護版安全版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

金山毒霸電腦版15.2023.2.4.061900.1335 官方版

金山毒霸電腦版15.2023.2.4.061900.1335 官方版

瑞星殺毒軟件V17官方版25.0.9.32 免費版

瑞星殺毒軟件V17官方版25.0.9.32 免費版

江民速智版殺毒軟件V19免費版

江民速智版殺毒軟件V19免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

火絨互聯網安全軟件5.0.25.8 官方版

火絨互聯網安全軟件5.0.25.8 官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

360安全衛士U盤病毒專殺工具2.1 免費版

360安全衛士U盤病毒專殺工具2.1 免費版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

360殺毒正式版5.0.0.8160 官方版64位

360殺毒正式版5.0.0.8160 官方版64位

U盤殺毒專家(USBKiller)3.22 官方單機版

U盤殺毒專家(USBKiller)3.22 官方單機版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

熊貓燒香病毒專家V1.0 綠色中文版

熊貓燒香病毒專家V1.0 綠色中文版 u盤病毒專殺工具usbcleanerV6.0中文綠色免費

u盤病毒專殺工具usbcleanerV6.0中文綠色免費 srv病毒專殺工具(Symantec Ramnit Removal

srv病毒專殺工具(Symantec Ramnit Removal  Linux版360安全衛士3.0.0.71 官網正式版

Linux版360安全衛士3.0.0.71 官網正式版 360殺毒軟件7.0.0.1030 官方版【32&64】

360殺毒軟件7.0.0.1030 官方版【32&64】 360殺毒4.0.0.4033 單文件綠色版

360殺毒4.0.0.4033 單文件綠色版 mydocument病毒查殺軟件1.0 最新版

mydocument病毒查殺軟件1.0 最新版